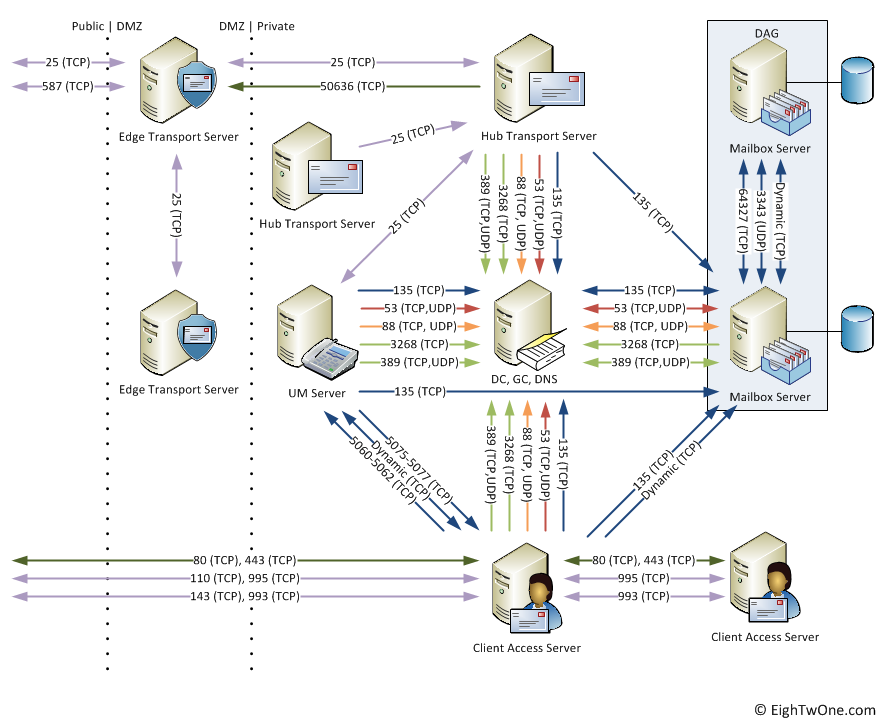

Modelo de topologia completa (Avançada) de portas para um Microsoft Exchange Server

Transport Servers

Hub Transport server to Hub Transport server: 25/TCP (SMTP)

Hub Transport server to Edge Transport server: 25/TCP (SMTP)

Edge Transport server to Hub Transport server: 25/TCP (SMTP)

Edge Transport server to Edge Transport server: 25/TCP SMTP

Mailbox server to Hub Transport server via the Microsoft Exchange Mail Submission Service:135/TCP (RPC)

Hub Transport to Mailbox server via MAPI: 135/TCP (RPC)

Unified Messaging server to Hub Transport server: 25/TCP (SMTP)

Microsoft Exchange EdgeSync service from Hub Transport server to Edge Transport server:50636/TCP (SSL)

Active Directory access from Hub Transport server: 389/TCP/UDP (LDAP), 3268/TCP (LDAP GC), 88/TCP/UDP (Kerberos), 53/TCP/UDP (DNS), 135/TCP (RPC netlogon)

Active Directory Rights Management Services (AD RMS) access from Hub Transport server:443/TCP (HTTPS)

SMTP clients to Hub Transport server: 587 (SMTP) / 25/TCP (SMTP)

Mailbox Servers

Active Directory access: 389/TCP/UDP (LDAP), 3268/TCP (LDAP GC), 88/TCP/UDP (Kerberos), 53/TCP/UDP (DNS), 135/TCP (RPC netlogon)

Admin remote access (Remote Registry): 135/TCP (RPC)

Admin remote access (SMB/File): 445/TCP (SMB)

Availability Web service (Client Access to Mailbox): 135/TCP (RPC)

Clustering: 135/TCP (RPC)

Content indexing: 135/TCP (RPC)

Log shipping: 64327 (customizable)

Seeding: 64327 (customizable)

Volume shadow copy service (VSS) backup: Local Message Block (SMB)

Mailbox Assistants: 135/TCP (RPC)

MAPI access: 135/TCP (RPC)

Microsoft Exchange Active Directory Topology service access: 135/TCP (RPC)

Microsoft Exchange System Attendant service legacy access (Listen to requests): 135/TCP (RPC)

Microsoft Exchange System Attendant service legacy access to Active Directory: 389/TCP/UDP (LDAP), 3268/TCP (LDAP GC), 88/TCP/UDP (Kerberos), 53/TCP/UDP (DNS), 135/TCP (RPC netlogon)

Microsoft Exchange System Attendant service legacy access (As MAPI client) 135/TCP (RPC)

Offline address book (OAB) accessing Active Directory: 135/TCP (RPC)

Recipient update to Active Directory: 389/TCP/UDP (LDAP), 3268/TCP (LDAP GC), 88/TCP/UDP (Kerberos), 53/TCP/UDP (DNS), 135/TCP (RPC netlogon)

Client Access Servers

Active Directory access: 389/TCP/UDP (LDAP), 3268/TCP (LDAP GC), 88/TCP/UDP (Kerberos), 53/TCP/UDP (DNS), 135/TCP (RPC netlogon)

Autodiscover service: 80/TCP, 443/TCP (SSL)

Availability service: 80/TCP, 443/TCP (SSL)

Outlook accessing OAB: 80/TCP, 443/TCP (SSL)

Outlook Web App: 80/TCP, 443/TCP (SSL)

POP3: 110/TCP (TLS), 995/TCP (SSL)

IMAP4: 143/TCP (TLS), 993/TCP (SSL)

Outlook Anywhere (formerly known as RPC over HTTP ): 80/TCP, 443/TCP (SSL)

Exchange ActiveSync application: 80/TCP, 443/TCP (SSL)

Client Access server to Unified Messaging server: 5060/TCP, 5061/TCP, 5062/TCP, a dynamic port

Client Access server to a Mailbox server that is running an earlier version of Exchange Server:80/TCP, 443/TCP (SSL)

Client Access server to Exchange 2010 Mailbox server: RPC

Client Access server to Client Access server (Exchange ActiveSync): 80/TCP, 443/TCP (SSL)

Client Access server to Client Access server (Outlook Web Access): 80/TCP, 443/TCP (HTTPS)

Client Access server to Client Access server (Exchange Web Services): 443/TCP (HTTPS)

Client Access server to Client Access server (POP3): 995 (SSL)

Client Access server to Client Access server (IMAP4): 993 (SSL)

Office Communications Server access to Client Access server: 5075-5077/TCP

Unified Messaging server data paths

Active Directory access: 389/TCP/UDP (LDAP), 3268/TCP (LDAP GC), 88/TCP/UDP (Kerberos), 53/TCP/UDP (DNS), 135/TCP (RPC netlogon)

Unified Messaging Phone interaction (IP PBX/VoIP Gateway): 5060/TCP , 5065/TCP, 5067/TCP (unsecured), 5061/TCP, 5066/TCP, 5068/TCP (secured), a dynamic port from the range 16000-17000/TCP (control), dynamic UDP ports from the range 1024-65535/UDP (RTP)

Unified Messaging Web Service: 80/TCP, 443/TCP (SSL)

Unified Messaging server to Client Access server: 5075, 5076, 5077 (TCP)

Unified Messaging server to Client Access server (Play on Phone): Dynamic RPC

Unified Messaging server to Hub Transport server: 25/TCP (TLS)

Unified Messaging server to Mailbox server: 135/TCP (RPC)

Descritivo de portas utilizadas para Clientes e Serviços

| Objetivo | Portas | Comments |

|---|---|---|

| As conexões Web criptografadas são usadas pelos seguintes clientes e serviços: • Serviço de descoberta automática • Exchange ActiveSync • Serviços Web do Exchange (EWS) • Distribuição do catálogo de endereços offline (OAB) • Outlook em qualquer lugar (RPC sobre HTTP) • MAPI do Outlook sobre HTTP • Outlook na Web (anteriormente conhecido como Outlook Web App) |

443/TCP (HTTPS) | Para saber mais sobre esses clientes e serviços, consulte os seguintes tópicos: • Serviço de descoberta automática no Exchange Server • Exchange ActiveSync • Referência do EWS do Exchange • Catálogos de endereços offline no Exchange Server • Outlook em qualquer lugar • MAPI sobre http no Exchange Server |

| As conexões Web sem criptografia são usadas pelos seguintes clientes e serviços: • Publicação de calendário da Internet • Outlook na Web (redirecionar para 443/TCP) • Descoberta automática (fallback quando 443/TCP não está disponível) |

80/TCP (HTTP) | Sempre que possível, recomendamos usar conexões Web criptografadas em 443/TCP para ajudar a proteger os dados e credenciais. No enTanto, você pode achar que alguns serviços devem ser configurados para usar conexões da Web não criptografadas em 80/TCP para os serviços de acesso para cliente nos servidores de caixa de correio.

Para saber mais sobre esses clientes e serviços, consulte os seguintes tópicos: |

| Clientes IMAP4 | 143/TCP (IMAP), 993/TCP (IMAP seguro) | O IMAP4 está desabilitado por padrão. Para obter mais informações, consulte POP3 e IMAP4 no Exchange Server.

O serviço IMAP4 nos serviços de acesso para cliente nas conexões de proxies de servidor de caixa de correio para o serviço de back-end IMAP4 em um servidor de caixa de correio. |

| Clientes POP3 | 110/TCP (POP3), 995/TCP (POP3 seguro) | POP3 está desabilitado por padrão. Para obter mais informações, consulte POP3 e IMAP4 no Exchange Server.

O serviço POP3 nos serviços de acesso para cliente nas conexões de proxies de servidor de caixa de correio para o serviço de back-end POP3 em um servidor de caixa de correio. |

| Clientes SMTP (autenticados) | 587/TCP (SMTP autenticado) | o conector de recebimento padrão chamado ” _ <nome>do servidor_de front-end do cliente” no serviço de transporte de Front-End escuta envios de clientes SMTP autenticados na porta 587.

Observação: se você tiver clientes de email que podem enviar emails SMTP autenticados na porta 25, poderá modificar as associações do adaptador de rede do conector de recebimento do cliente para também ouvir envios de email SMTP autenticados na porta 25. |

Portas necessárias para fluxo de e-mails (Sem Edge Server)

| Objetivo | Portas | Origem | Destino | Comentários |

|---|---|---|---|---|

| Email de entrada | 25/TCP (SMTP) | Internet (qualquer) | Servidor de Caixa de Correio | O conector de recebimento padrão chamado ” _ <nome>do servidor de caixa de correio_padrão de frontend” no serviço de transporte de front-end escuta emails SMTP de entrada anônimos na porta 25. O email é retransmitido do serviço de transporte de front-end para o serviço de transporte em um servidor de caixa de correio usando o conector de envio implícito e invisível dentro da organização que roteia automaticamente as mensagens entre os servidores do Exchange na mesma organização. Para obter mais informações, consulte implícitos conectores de envio. |

| Email de saída | 25/TCP (SMTP) | Servidor de Caixa de Correio | Internet (qualquer) | Por padrão, o Exchange não cria conectores de envio que permitem que você envie emails para a Internet.Você precisa criar conectores de Envio manualmente. Para obter mais informações, consulte criar um conector de envio para enviar emails para a Internet. |

| Email de saída (se for proxy por meio do serviço de transporte de front-end) | 25/TCP (SMTP) | Servidor de Caixa de Correio | Internet (qualquer) | O email de saída é proxy por meio do serviço de transporte de front-end somente quando um conector de envio é configurado com proxy por meio do servidor -FrontEndProxyEnabled $truede acesso para cliente no centro de administração do Exchange ou no Shell de gerenciamento do Exchange.Nesse caso, o conector de recebimento padrão chamado ” _ <nome>do servidor de caixa de correio_de saída de proxy de saída” no serviço de transporte de front-end escuta emails de saída do serviço de transporte em um servidor de caixa de correio. Para saber mais, confira Configure Send connectors to proxy outbound mail. |

| DNS para resolução de nomes do próximo salto de emails (não representado) | 53/UDP,53/TCP (DNS) | Servidor de Caixa de Correio | Servidor DNS | Consulte a seção resolução de nomeneste tópico. |

Portas de redes necessárias para fluxo de e-mails (Com Edge Server)

| Objetivo | Portas | Origem | Destino | Comentários |

|---|---|---|---|---|

| Email de entrada – da Internet para o servidor de Transporte de Borda | 25/TCP (SMTP) | Internet (qualquer) | Servidor de Transporte de Borda | O conector de recebimento padrão chamado ” _ <nome>do servidor de transporte de borda_do conector de recebimento interno padrão” no servidor de transporte de borda escuta emails SMTP anônimos na porta 25. |

| Email de entrada – do Servidor de Transporte de Borda para a organização interna do Exchange | 25/TCP (SMTP) | Servidor de Transporte de Borda | Servidores de caixa de correio no site Active Directory inscrito | O conector de envio padrão chamado “EdgeSync-entrada para o _ <nome>de site do Active Directory_” retransmite emails de entrada na porta 25 para qualquer servidor de caixa de correio no site do Active Directory inscrito. Para obter mais informações, consulte conectores de envio criados automaticamente pela inscrição de borda. o conector de recebimento padrão chamado ” _ <nome>do servidor de caixa de correio_padrão de Frontend” no serviço de transporte de Front-End no servidor de caixa de correio escuta todos os emails de entrada (incluindo emails de servidores de transporte de borda do Exchange 2013 ou posterior) em porta 25. |

| Email de saída – da organização interna do Exchange para o Servidor de Transporte de Borda | 25/TCP (SMTP) | Servidores de caixa de correio no site Active Directory inscrito | Servidores de Transporte de Borda | O email de saída sempre ignora o serviço de transporte de front-end em servidores de caixa de correio. O email é retransmitido do serviço de transporte em qualquer servidor de caixa de correio no site do Active Directory inscrito para um servidor de transporte de borda usando o conector de envio implícito e invisível dentro da organização que roteia automaticamente as mensagens entre os servidores do Exchange no mesma organização. O conector de recebimento padrão chamado ” _ <nome>do servidor de transporte de borda_do conector de recebimento interno padrão” no servidor de transporte de borda escuta emails SMTP na porta 25 do serviço de transporte em qualquer servidor de caixa de correio na assinatura Site do Active Directory. |

| Servidor de transporte de borda de email de saída para a Internet | 25/TCP (SMTP) | Servidor de Transporte de Borda | Internet (qualquer) | O conector de envio padrão chamado “EdgeSync- _ <Active Directory site> Name_ para a Internet” retransmite emails de saída na porta 25 do servidor de transporte de borda para a Internet. |

| Sincronização EdgeSync | 50636/TCP (LDAP seguro) | Servidores de caixa de correio no site do Active Directory inscrito para participar da sincronização EdgeSync | Servidores de Transporte de Borda | Quando o servidor de transporte de borda é inscrito no site do Active Directory, todos os servidores de caixa de correio existentes no site no momentoparticipam da sincronização do EdgeSync. No enTanto, qualquer servidor de caixa de correio adicionado posteriormente não participará automaticamente da sincronização do EdgeSync. |

| DNS para resolução de nomes do próximo salto de emails (não representado) | 53/UDP,53/TCP (DNS) | Servidor de Transporte de Borda | Servidor DNS | Consulte a seção resolução de nome mais adiante neste tópico. |

| Detecção de servidor proxy aberto na reputação do remetente (não configurada) | Ver comentários | Servidor de Transporte de Borda | Internet | Por padrão, a reputação do remetente (o agente de análise de protocolo) usa a detecção de servidor proxy aberto como um dos critérios para calcular o nível de reputação do remetente (SRL) do servidor de mensagens de origem. Para mais informações, consulte Reputação do remetente e o agente de análise de protocolo. A detecção de servidor proxy aberto usa os seguintes protocolos e portas TCP para testar os servidores de mensagens de origem para o proxy aberto: • SOCKS4, SOCKS5:1081, 1080 • Wingate, Telnet, Cisco: 23 • CONEXÃO HTTP, POST HTTP: 6588, 3128, 80 Além disso, se sua organização usar um servidor proxy para controlar o tráfego de saída da Internet, você precisará definir o nome do servidor proxy, o tipo e a porta TCP que a reputação do remetente requer para acessar a Internet para detecção de servidor proxy aberto. Como alternativa, você pode desabilitar a detecção de servidor proxy aberto na reputação do remetente. Para saber mais, consulteProcedimentos de reputação do remetente. |

Quer tornar-se um especialista em Exchange Server?

Conheça o nosso curso de Exchange Server clicando aqui.