Curso Preparatório para a Certificação SC-100 Microsoft Cybersecurity Architect completo e atualizado.

Aprovação em até 4 Semanas

Seja aprovado no Curso Preparatório para a Certificação SC-100 Microsoft Cybersecurity Architect e esteja apto para o mercado de trabalho com um método de ensino capaz de capacitá-lo em apenas 4 semanas. Saiba exatamente o que você precisa fazer, para ser aprovado e obter sua certificação em exatas 4 Semanas. Não estamos dizendo que temos uma fórmula mágica, mas sim que garantimos fornecer todas as ferramentas necessárias para você alcançar o seu objetivo, com as melhores referências, apostilas, guia de estudos e simulados, capazes de te guiar rumo a tão valorizada certificação Microsoft.

Garantia incondicional

Você se inscreve, entra na plataforma de alunos, faz as aulas, acessa a metodologia, se você achar que o Curso não é para você, por qualquer motivo, é só enviar um e-mail para a minha equipe que devolveremos todo o seu dinheiro. É a oportunidade de dar um rumo na sua carreira de uma vez por todas, com risco zero para o seu bolso.

Este curso é para você que …

… Quer se capaz de arquitetar um ambiente de identidade, governança, armazenamento, e computação virtual em um ambiente em nuvem de modo seguro. O arquiteto de segurança cibernética da Microsoft é especialista na elaboração e na evolução da estratégia de segurança cibernética para proteger a missão e os processos de negócios de uma organização, em todos os aspectos da arquitetura empresarial. O arquiteto de segurança cibernética projeta uma estratégia e arquitetura de Confiança Zero, incluindo estratégias de segurança para dados, aplicativos, gerenciamento de acesso, identidade e infraestrutura. O arquiteto de segurança cibernética também avalia estratégias técnicas de GRC (Conformidade de Risco de Governança) e estratégias de operações de segurança

Simulado prêmium de bônus

O Curso Preparatório para a Certificação SC-100 Microsoft Cybersecurity Architect vem com dois simulados, um PRÊMIUM em pdf e um em formato de Quiz em português para que você possa aprimorar seu conhecimento e preparar-se para a prova.

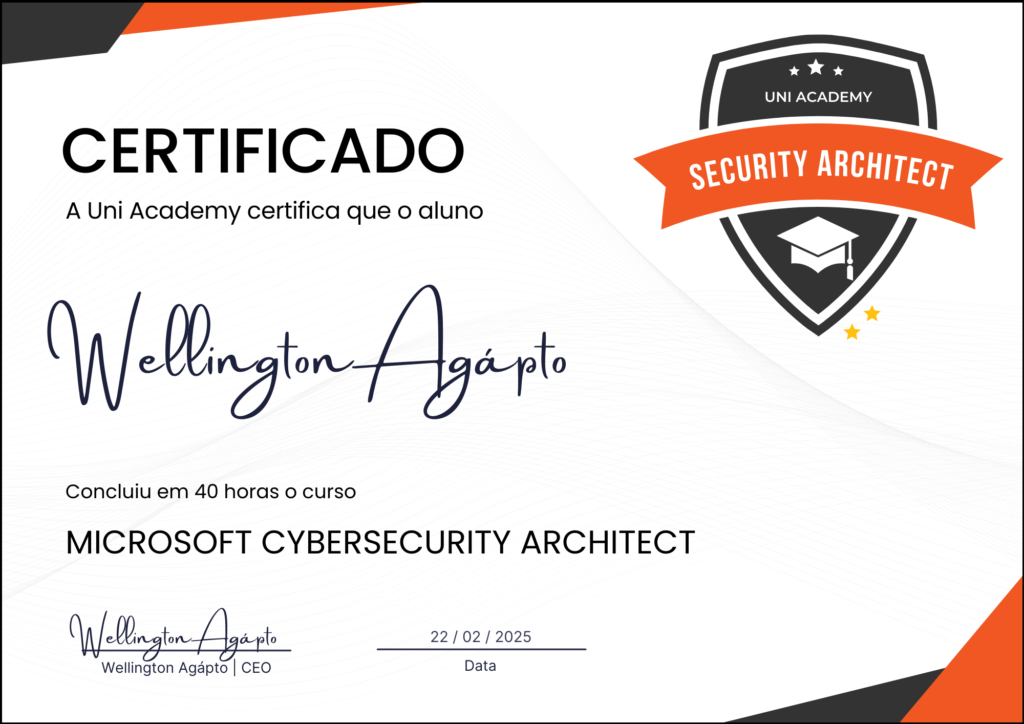

Certificado digital

Todos os nossos cursos possuem certificados de conclusão.

Módulos do Curso Preparatório para a Certificação SC-100 Microsoft Cybersecurity Architect

1. Projetar uma estratégia e uma arquitetura de Confiança Zero

1.1. Criar uma arquitetura e uma estratégia de segurança geral

Visão geral da Confiança Zero

Desenvolver pontos de integração em uma arquitetura

Desenvolver requisitos de segurança com base em metas de negócios

Converta requisitos de segurança em funcionalidades técnicas

Criar a segurança para uma estratégia de resiliência

Criar uma estratégia de segurança para ambientes híbridos e de multitenants

Criar estratégias técnicas e de governança para filtragem e segmentação de tráfego

1.2. Criar uma estratégia de operações de segurança

Entender estruturas, processos e procedimentos de operações de segurança

Criar uma estratégia de segurança de log e auditoria

Desenvolver operações de segurança para ambientes híbridos e de várias nuvens

Criar uma estratégia de SIEM (gerenciamento de eventos de informações de segurança) e SOAR (orquestração de segurança, automação e resposta)

Avaliar fluxos de trabalho de segurança

Revisar estratégias de segurança para o gerenciamento de incidentes

Avaliar operações de segurança para inteligência técnica contra ameaças

Monitorar fontes para obter insights sobre ameaças e mitigações

1.3. Criar uma estratégia de segurança de identidades

Proteger o acesso aos recursos de nuvem

Recomendar um repositório de identidades para segurança

Recomendar estratégias de autorização de segurança e autenticação seguras

Proteger o acesso condicional

Criar uma estratégia para atribuição e delegação de função

Definir uma governança de identidade para revisões de acesso e gerenciamento de direitos

Criar uma estratégia de segurança para acesso de função privilegiada à infraestrutura

Criar uma estratégia de segurança para atividades privilegiadas

2. Avaliar as estratégias técnicas de GRC (conformidade de risco de governança) e de operações de segurança

2.1. Avaliar uma estratégia de conformidade regulatória

Interpretar os requisitos de conformidade e as funcionalidades técnicas

Avaliar a conformidade da infraestrutura usando o Microsoft Defender para Nuvem

Interpretar as pontuações de conformidade e recomendar ações para resolver problemas ou aprimorar a segurança

Criar e validar a implementação do Azure Policy

Design para requisitos de residência de dados

Converter requisitos de privacidade em requisitos para soluções de segurança

2.2 Avaliar a postura de segurança e recomendar estratégias técnicas para gerenciar os riscos

Avaliar posturas de segurança usando parâmetros de comparação

Avaliar posturas de segurança usando o Microsoft Defender para Nuvem

Avaliar a higiene de segurança das cargas de trabalho de nuvem

Projetar a segurança para uma zona de destino do Azure

Interpretar a inteligência técnica contra ameaças e recomendar mitigações de risco

Avaliar posturas de segurança usando classificações seguras

Recomendar recursos ou controles de segurança para atenuar riscos identificados

3. Projetar a segurança para a infraestrutura

3.1. Entender as melhores práticas de arquitetura e como elas estão mudando com a nuvem

Planejar e implementar uma estratégia de segurança entre equipes

Estabelecer um processo para a evolução proativa e contínua de uma estratégia de segurança

3.2. Criar uma estratégia para proteger pontos de extremidade de servidor e de cliente

Especificar as linhas de base de segurança para pontos de extremidade de servidor e de cliente

Especificar os requisitos de segurança para servidores

Especificar os requisitos de segurança para dispositivos móveis e clientes

Especificar os requisitos para proteger o Active Directory Domain Services

Criar uma estratégia para gerenciar segredos, chaves e certificados

Criar uma estratégia para proteger o acesso remoto

Planejar a análise forense de ponto de extremidade

3.3. Criar uma estratégia para proteger os serviços de PaaS, IaaS e SaaS

Especificar as linhas de base de segurança para serviços PaaS

Especificar as linhas de base de segurança para serviços IaaS

Especificar as linhas de base de segurança para serviços SaaS

Especificar os requisitos de segurança para cargas de trabalho de IoT

Especificar os requisitos de segurança para cargas de trabalho de dados

Especificar os requisitos de segurança para cargas de trabalho da Web

Especificar os requisitos de segurança para cargas de trabalho de armazenamento

Especificar os requisitos de segurança para contêineres

Especificar os requisitos de segurança para orquestração de contêiner

4. Criar uma estratégia para dados e aplicativos

4.1. Especificar os requisitos de segurança para aplicativos

Entender a modelagem de ameaças aos aplicativos

Especificar prioridades para mitigar ameaças aos aplicativos

Especificar um padrão de segurança para integrar um novo aplicativo

Especificar uma estratégia de segurança para aplicativos e APIs

4.2. Criar uma estratégia para proteger dados

Priorizar a mitigação de ameaças aos dados

Criar uma estratégia para identificar e proteger dados confidenciais

Especificar um padrão de criptografia para dados inativos e em movimento

5. Recomendar melhores práticas e prioridades de segurança

5.1. Recomendar as melhores práticas de segurança usando o MCRA (Microsoft Cybersecurity Reference Architectures) e o Microsoft Cloud Security Benchmarks

Recomendar melhores práticas para recursos e controles de segurança cibernética

Recomendar melhores práticas para proteger contra ataques internos e externos

Recomendar melhores práticas para segurança de Confiança Zero

Recomendar melhores práticas para o Plano de Modernização Rápida pra Confiança Zero

5.2. Recomendar uma metodologia segura usando a CAF (Cloud Adoption Framework)

Recomendar um processo de DevSecOps

Recomendar uma metodologia para proteção de ativos

Recomendar estratégias para gerenciar e minimizar riscos

5.3. Recomendar uma estratégia de ransomware usando as melhores práticas de Segurança da Microsoft

Planejar a proteção contra ransomware e ataques baseados em extorsão

Proteger ativos contra ataques de ransomware

Recomendar melhores práticas contra ransomware da Microsoft

Alguns alunos aprovados com o Método 4 Semanas